Protection efficace contre les menaces

Vie privée et sécurité

par la conception

Symphony CloudLa sécurité repose avant tout sur la confiance. Chez Commend, la cybersécurité est une compétence et priorité absolue. De la conception initiale du produit à sa mise en œuvre et son soutien opérationnel, la protection de la vie privée et la sécurité dès la conception (PSBD) sont des objectifs et des promesses envers nos clients. Toutes les caractéristiques et fonctions de nos produits sont mesurées.

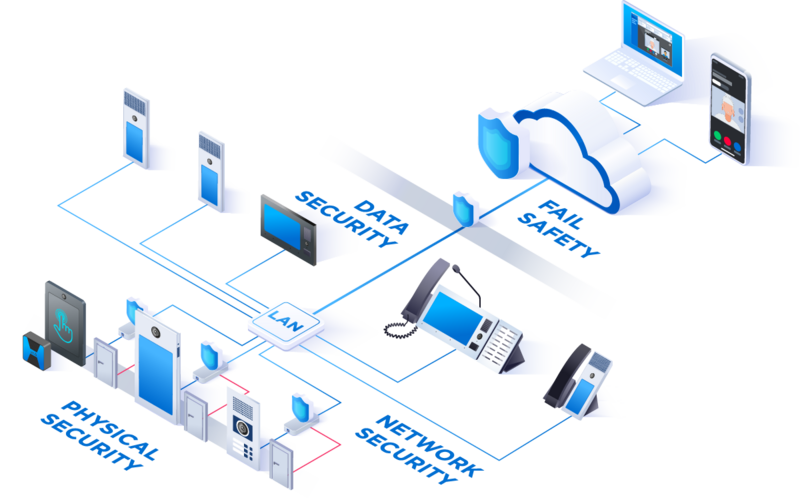

Sécurité des données

Les systèmes Commend utilisent le cryptage standard de la voix, de la vidéo et des données, ce qui les protège contre les accès non autorisés. Commend a également mis en place un système de gestion de la sécurité de l'information (ISMS) conforme à la norme ISO/IEC 27001:2013 afin de protéger toutes les données de l'entreprise ainsi que les informations des clients et des fournisseurs.

- Communication cryptée et authentifiée

- SIP sur TLS v1.2 avec des suites de chiffrement sécurisées (> 128 bits)

- SRTP pour le cryptage des données vocales protégé contre les intrusions

- Certificats clients X.509 pour l'authentification et le cryptage

- Cryptage de transport TLS pour les protocoles HTTPS, SIPS et MQTTS afin de protéger l'interface web, les API et la vidéo.

Défauts de sécurité – Que se passe-t-il si...?

En cas de défaillance temporaire de la connexion au cloud, les stations d'interphonie utilisent le mode Symphony Mesh pour établir des appels poste à poste. Hormis les services cloud tels que Mobile et Web Client, la communication entre les stations d'interphonie reste opérationnelle.

Découvrez comment nous garantissonslahautedisponibilité des services cloud de Symphony.

Sécurité physique

Les dispositifs physiques de Symphony - en particulier les postes d'interphonie de porte - sont, bien entendu, le vecteur d'attaque le plus visible nécessitant un renforcement de la sécurité. Plusieurs mécanismes de défense entrent ici en jeu, notamment :

- Appareils résistants et versions anti-vandalisme avec des indices IK et IP élevés

- Détection de sabotage par contacts électromécaniques pour répondre aux tentatives de manipulation

- Protection de l'USB et du débogage des ports

- Protection de l'ouvre-porte et du réseau IP avec le connecteur IP-Secure.

Modélisation de la menace

Les cyberattaques se présentent sous une étonnante variété de stratégies et de niveaux de sophistication. Pour relever ce défi, le développement de la sécurité de Symphony est basé sur l'approche STRIDE. Celle-ci permet aux développeurs d'étudier les vulnérabilités potentielles et de simuler divers scénarios d'attaque (par exemple, usurpation d'identité client/serveur, attaques par déni de service (DoS), élévation de privilèges par injection de code, etc.) ). Sur la base des résultats, ils peuvent ensuite mettre en œuvre des contre-mesures en fonction d'objectifs de sécurité spécifiques.